Pourquoi acheter un logiciel quand il est si facile de le copier ?

Cette question beaucoup d’utilisateurs se la posent au moment où un besoin de logiciels se fait jour. A l’époque, non seulement les logiciels étaient rares mais en plus il étaient chers !

La plupart des logiciels étaient distribués sur cassette… Pour les dupliquer, il suffisait de disposer d’une chaîne hifi à double lecteurs de cassette… Inutile de préciser qu’échanger des jeux sous le manteau était une pratique très répandue dans les cours d’école. Ce phénomène n’était guère encourageant pour les éditeurs de logiciels. De fait, un logiciel avait une durée de vie commerciale très courte ; dès lors que la commercialisation avait débuté, les copies envahissaient le marché (il est même arrivé que les copies pirate circulent avait le lancement officiel de l’original), les ventes officielles s’effondraient. La protection légale se révélait souvent inefficace pour contrer ces copies pirate.

Pour tenter d’enrayer cette tendance et de rentabiliser leurs investissements, les éditeurs de logiciels ont progressivement mis en place de nouvelles parades avec plus ou moins de succès. La distribution des logiciels sur cartouches est une des solutions les plus efficaces car le cartouches étaient difficilement copiables mais le support était coûteux pour l’utilisateur. Les disquettes se sont également révélés un moyen efficace de protection contre la copie : protection physique par perforation du disque magnétique ou protection logique (pistes fantômes, secteurs non formatés…). Les éditeurs de logiciels professionnels ont assorti leurs logiciels de dongles (un petit boîtier connecté au port parallèle de l’ordinateur ; en l’absence du dongle, le logiciel interrompt son exécution…). La course à l’armement est ouverte entre d’une part les éditeurs qui font preuve d’imagination pour trouver de nouvelles techniques de protection et d’autre part les pirates qui passent des heures à déplomber leurs logiciels…

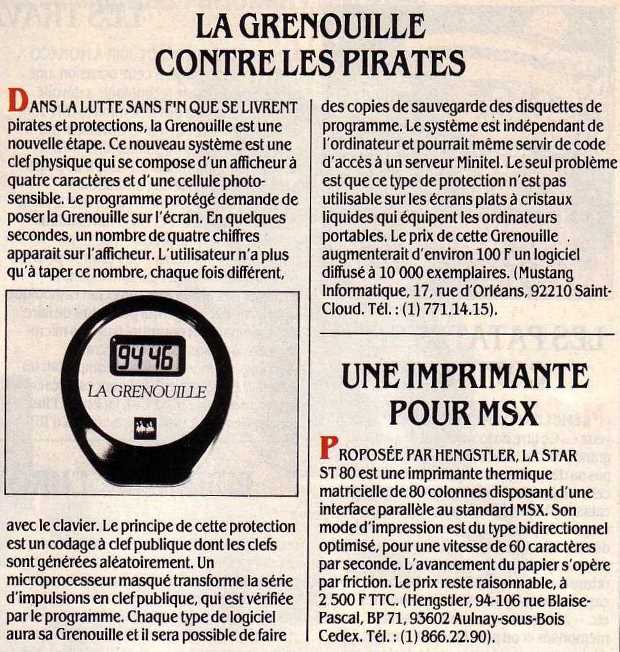

La grenouille contre les pirates, SVM n° 19 (juillet-août 1985), p. 11 : clef de protection physique (codage à clef publique)

La presse informatique des années 80 a publié de multiples articles sur le sujet :

- La protection du logiciel en France, Micro-Systèmes n° 6 (juillet-août 1979), p. 19 : revue de la législation applicable en matière de protection des logiciels : protection industrielle, brevet d’invention, savoir-faire, enveloppe “Soleau”, marque de fabrique, droit des auteurs…

- La protection des logiciels, Soft & Micro n° 10 (juillet-août 1985), p. 50 : cryptage, sectorisation de la disquette, recopie en mémoire morte, système Prolok, dongle… Un dossier complet sur les nouveaux outils de protection des logiciels en quatre volets : protection hard et soft, détournements informatiques et bombes logiques, protection juridique et enfin comment protéger son logiciel

Les documents reproduits ci-dessus sont issus de ma collection personnelle.

Approfondir le sujet :

L’informatique des années 80 / Ma collection / Ma documentation