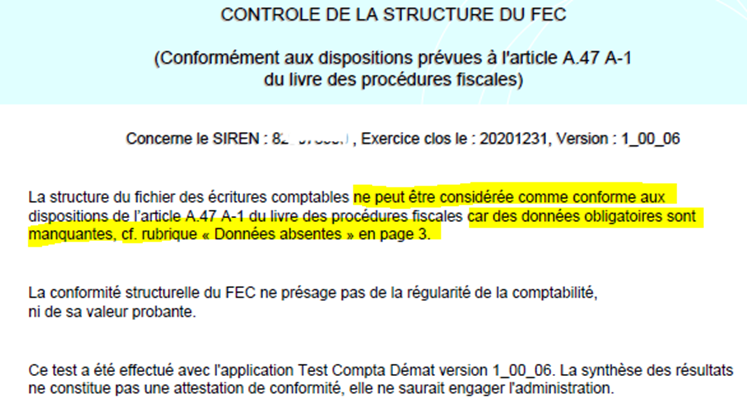

Depuis le 1er janvier 2014, les contribuables qui tiennent leur comptabilité au moyen de systèmes informatisés doivent la présenter sous forme de fichiers dématérialisés, le Fichier d’Ecritures Comptables (FEC), lors d’un contrôle de l’administration fiscale selon les dispositions du I de l’article L.47 A du livre des procédures fiscales (LPF). Ces fichiers des écritures comptables doivent répondre aux normes codifiées aux paragraphes VI à XIV de l’article A.47 A-1 du LPF. La non remise du FEC ou sa non conformité à la norme codifiée à l’article A.47 A-1 expose le contribuable à de lourdes sanctions.

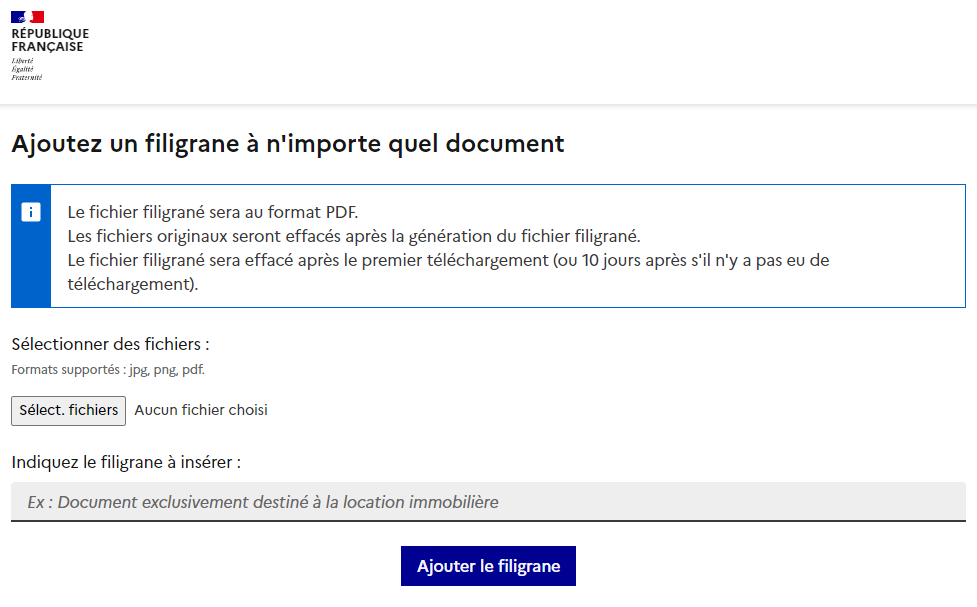

Afin d’accompagner les entreprises dans le cadre de ce dispositif, la DGFIP met à leur disposition un logiciel, « Test Compta Demat », disponible en téléchargement libre, leur permettant de contrôler le respect des normes édictées. L’utilisation de cet outil, dénommé « Test Compta Demat », est simple, sécurisée et confidentielle. Les analyses sont effectuée sur le PC de l’utilisateur.

Continue reading ‘Tester la conformité d’un FEC avec TEST COMPTA DEMAT’ »