La Direction Générale des Impôts (DGI) a publié un guide intitulé « L’évaluation des entreprises et des titres de sociétés ». Ce guide présente les méthodes de valorisation que la DGI retient pour contrôler la valorisation retenue lors de cessions de fonds de commerce ou de titres de sociétés. Ce document se présente donc comme un document de communication entre l’administration et le contribuable.

La lecture de ce guide est intéressante à plus d’un titre. En effet, les principales méthodes de valorisation (valeur mathématique corrigée ou patrimoniale, valeur de rentabilité, valeur de rendement…) sont rappelées. Le contexte dans lequel chaque méthode est applicable est rappelé. La jurisprudence de la Cour de Cassation et du Conseil d’Etat est systématiquement mentionnée.

La lecture de ce guide est intéressante à plus d’un titre. En effet, les principales méthodes de valorisation (valeur mathématique corrigée ou patrimoniale, valeur de rentabilité, valeur de rendement…) sont rappelées. Le contexte dans lequel chaque méthode est applicable est rappelé. La jurisprudence de la Cour de Cassation et du Conseil d’Etat est systématiquement mentionnée.

L’évaluation d’une entreprise ne repose pas seulement sur l’addition de la valeur de chaque élément composant son patrimoine, pas plus que sur la moyenne des capitaux propres relevés sur les trois dernières liasses fiscales. La démarche est beaucoup plus complexe qu’il n’y paraît. Le contexte dans l’entreprise est important (concurrence, maturité du marché…), de même que ses caractéristiques intrinsèques (rentabilité, compétence du personnel, pyramide des âges…), ses perspectives d’avenir… Le cas particulier mais fréquent du démembrement de propriété est également évoqué.

Continue reading ‘L’évaluation des entreprises et des titres de sociétés : un guide de la DGI’ »

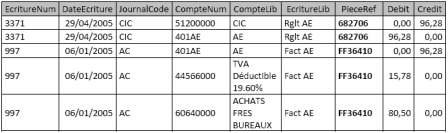

Les fichiers produits à compter des vérifications ouvertes le 1er janvier 2014 devront respecter de nouvelles normes définies par l’arrêté du 29 juillet 2013 portant modification des dispositions de l’article A. 47 A-1 du livre des procédures fiscales (LPF).

Les fichiers produits à compter des vérifications ouvertes le 1er janvier 2014 devront respecter de nouvelles normes définies par l’arrêté du 29 juillet 2013 portant modification des dispositions de l’article A. 47 A-1 du livre des procédures fiscales (LPF).