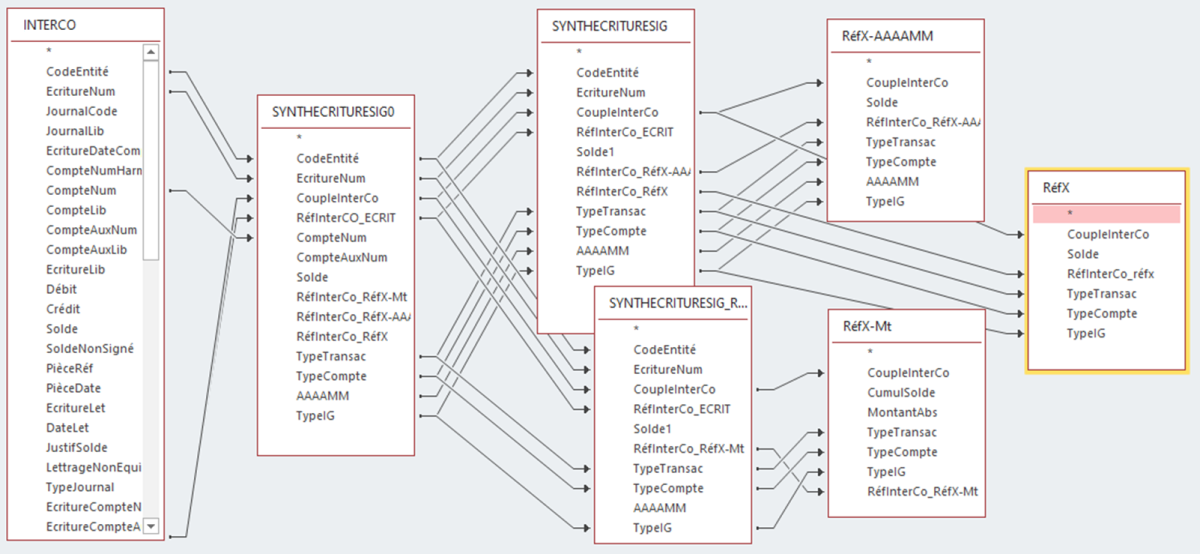

La réconciliation des transactions intercompagnies est une étape incontournable du processus d’arrêté des comptes consolidés. Cette étape se doit d’être appréhendée avec rigueur et méthode. En présence de volumes de transactions importants, elle gagne a être automatisée afin de raccourcir les délais d’arrêté des comptes.

Les comptes consolidés ne retranscrivent que les transactions réalisées avec l’extérieur du groupe. L’élaboration des comptes consolidés implique donc l’élimination des transactions intercompagnies, c’est-à-dire les opérations réalisées entre entités membres du périmètre de consolidation.

Continue reading ‘Automatiser la réconciliation des transactions intercompagnies’ »